Secure Remote Access

Funktionsbeschreibung

Das HOOC-Gateway (HOOC Connect) in einer Anlage (entfernte Netzwerkinfrastruktur) baut automatisch eine verschlüsselte Verbindung zur HOOC Cloud auf. In der HOOC Cloud entsteht für jede Anlage ein eigenes, virtuelles und vollständig isoliertes Netzwerk. Die HOOC-App baut wiederum auf die gleiche Art und Weise eine verschlüsselte Verbindung in die HOOC Cloud sowie zum entsprechenden virtuellen Netzwerk auf. Nach Aufbau der Verbindungen entsteht ein “virtuelles Netzwerkkabel” (Ethernet, Layer-2) zwischen der Anlage und der HOOC-App. Alle Protokolle, die im lokalen Netzwerk der Anlage bereitgestellt werden, können bei Verwendung der HOOC-Lösung genutzt werden.

HOOC-Gateway

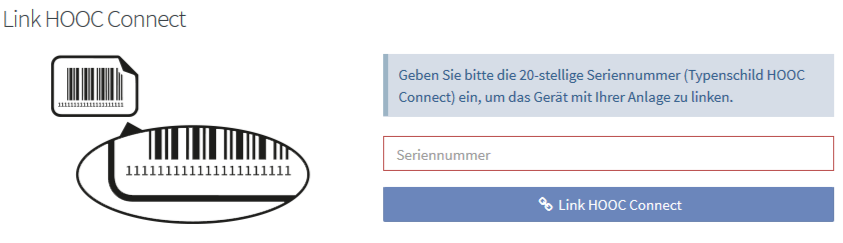

Linken

Das HOOC-Gateway kann nach dem Erstellen der Anlagen unter HOOC-Gateway mittels Eingabe der 20 stelligen Seriennummer gelinkt werden.

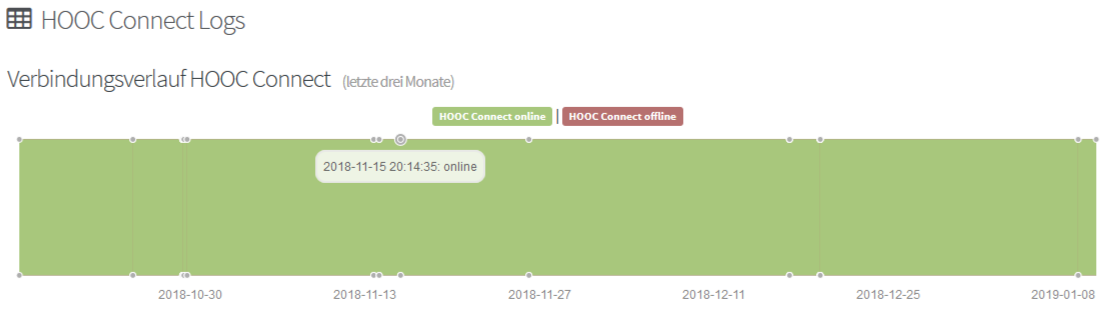

Logs

Die Verbindungslogs des HOOC-Gateways ist unter HOOC Gateway -> Logs ersichtlich.

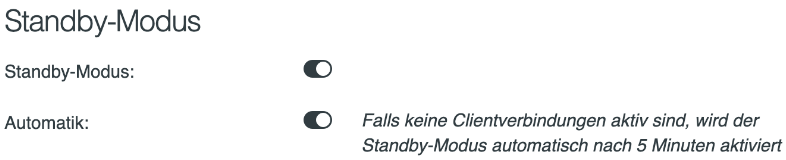

Standby-Modus

Der Standby-Modus kann verwendet werden, um den Datenverkehr der HOOC Connect Gateways massiv zu reduzieren.

Bei Verwendung des Standby-Modus werden täglich ca. 500kB Daten verwendet.

Diese Betriebsart ist nur sinnvoll, wenn die HOOC Lösung als reine VPN Lösung für Fernzugriff verwendet wird, da im Standby-Modus die Übergeordneten Dienste wie beispielsweise der Secure Proxy nicht mehr ordnungsgemäss funktionieren. Untenstehende Liste zeigt die unterstützten Geräte (Firmwareabhängig).

| HOOC Gateway | Unterstützt | Hinweis Firmware |

|---|---|---|

| HOOC Connect H | ab Firmware 3.0.0 | |

| HOOC Connect T | ab Firmware 7.0.0 | |

| HOOC Connect M | ab Firmware 3.0.0 | |

| HOOC Connect L | ab Firmware 3.0.0 | |

| HOOC Connect E | ab Firmware 0.4.0 | |

| HOOC Connect X Reihe | ab Firmware 5.0.0 |

Die Konfiguration erfolgt bei der entsprechenden Anlage unter HOOC Gateway -> Konfiguration. Der Standby-Modus kann hier ein- oder ausgeschaltet werden. Im HOOC Client wird bei aktiviertem Standby-Modus und aktivierter Automatik Option, der Standby-Modus beim Verbinden ausgeschaltet. Nach dem Trennen der Verbindung sorgt die Automatik dafür, dass der Standby-Modus nach 5 Minuten wieder aktiviert wird.

| Eigenschaft | Beschreibung |

|---|---|

| Standby-Modus | Standby-Modus einschalten / ausschalten und Statusanzeige |

| Automatik | Automatik aktiv / inaktiv |

Bei Verwendung mit M2M Anwendungen wird empfohlen ein maximales monatliches Limit von 20MB einzustellen und dies bei kurzzeitigem Bedarf zu erhöhen. Bei beispielsweise Internet- oder Stromausfällen kann es dazu führen, dass die oben erwähnten 500kB tägliche Daten nicht genügen, da allfällige Wiederverbindungen zur HOOC Cloud mehr Datenverkehr verursachen können.

Secure Remote Access

Clients

Ist das HOOC-Gateway erstmal mit der Anlage gelinkt und im entfernten Netzwerk angeschlossen, kann mittels HOOC-App (Windows, iOS, Android) eine Verbindung in dieses Netzwerk aufgebaut werden. Unter Dienste -> Remote Access -> Client sind Anleitungen und Downloads der HOOC-App zu finden.

Virtueller DHCP-Server

Die im Secure Remote Access integrierte Funktion virtueller DHCP-Server ermöglicht es, auch ohne DHCP-Server im Anlagenetzwerk, der HOOC-App IP-Adressen zu verteilen. Somit fällt die mühsame Konfiguration von statischen IP-Adressen einfach weg.

Unter Dienste -> Remote Access -> Virtueller DHCP-Server kann die Funktionalität des virtuellen DHCP-Servers konfiguriert werden. Mittels Klick auf das Symbol eingeschaltet und konfiguriert werden.

Nach der Konfiguration können die Einstellungen mittels Klick auf Einstellungen speichern angewendet werden.

Allgemeine Einstellungen

| Eigenschaft | Beschreibung |

|---|---|

| DHCP Filter Anlage | Mit aktiviertem Filter verteilt der virtuelle DHCP-Server keine Netzwerkkonfigurationen an Endgeräte der Anlage (empfohlen). Ohne Filter verteilt der virtueller DHCP-Server Netzwerkkonfigurationen an Endgeräte der Anlage (HOOC-Gateway ausgeschlossen) und die Clients. Ein deaktivieren des Filters kann zu DHCP-Konflikten führen. |

Netzwerkadapter virtueller Host

| Eigenschaft | Beschreibung |

|---|---|

| MAC Adresse | MAC Adresse des virtuellen DHCP-Servers |

| IP-Adresse | IP-Adresse des virtuellen DHCP-Servers |

| Subnetzmaske | Netzmaske |

DHCP-Server Einstellungen

| Eigenschaft | Beschreibung |

|---|---|

| Start IP-Adresse | Start IP-Adresse des DHCP IP-Adressen Pool |

| End IP-Adresse | Letzte IP-Adresse des DHCP IP-Adressen Pool |

| Leasedauer | Diese Zeit (s) behält der Client die zugewiesene IP-Adresse |

| Standard Gateway | Standardgateway (optional) |

| DNS Server | Zu verwendende DNS Server |

| Domain Name | Domain Name |

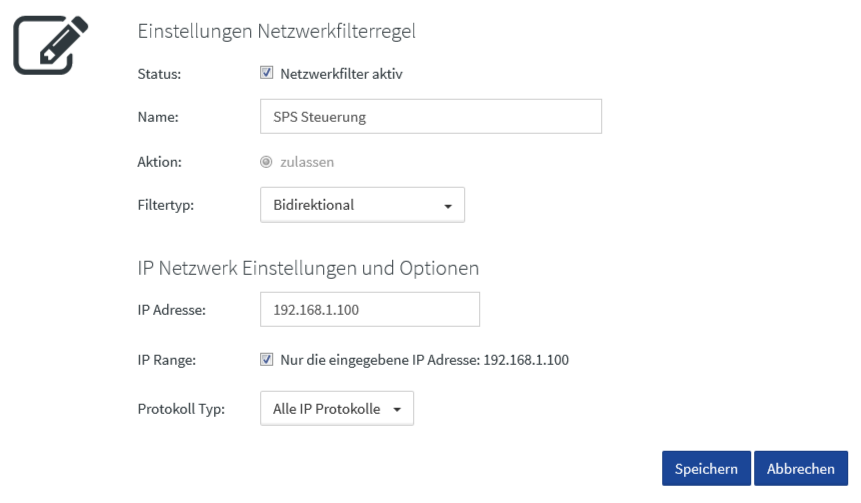

Security Netzwerkfilter

Die im Secure Remote Access integrierte Funktion Netzwerkfilter ermöglicht eine punktgenaue Freigabe von Zugriffen auf den Ebenen IP-Adresse, Port oder Protokoll. Durch die Nutzung diese Features können dabei erhöhte Bedürfnisse abgedeckt werden. Es ist beispielsweise möglich den Zugriff nur auf einzelne entfernte Endgeräte zu gewähren und dadurch andere Endgeräte vor einem direkten Zugriff von aussen zu schützen.

Unter Dienste -> Remote Access -> Security kann die Funktionalität der Netzwerkfilter mittels Klick auf das Symbol eingeschaltet werden.

Nach dem Einschalten der Netzwerkfilter wird sämtlicher Netzwerkverkehr mit der Anlage geblockt.

Verwaltung allgemeiner Netzwerkfilterregeln

Durch einen Klick auf das Symbol kann eine neue Netzwerkfilterregel hinzugefügt werden. Folgend die Erläuterungen zu den Einstellungen:

| Eigenschaft | Beschreibung |

|---|---|

| Status | Ein und Ausschalten einzelner Filterregeln bzw. zulassen oder blockieren |

| Name | Interne Bezeichnung |

| Filtertyp | Bidirektional, unidirektional von Quelladresse, unidirektional zur Zieladresse, IP zu IP |

| IP-Adresse | Adresse des entfernten Endgeräts |

| IP-Range | Wird diese Option ausgewählt, können ganze Bereiche von Adressen freigegeben werden |

| Protokoll Typ | Alle Protokolle, TCP/IP, UDP/IP, ICMP/PING |

| Port | Einzelner Port oder dedizierte Bereiche |

Verwaltung von speziellen Netzwerkfiltersätzen

Falls in der Anlage ein DHCP-Server vorhanden ist und dieser der HOOC-App eine IP-Adresse vergeben soll, müssen dedizierte Netzwerkfilter erstellt werden. Hierfür kann einfach die IP-Adresse des DHCP-Servers in das Feld eingetragen und mittels Einstellungen speichern angewendet werden.

Weiterleitungen

Die im Secure Remote Access Dienst integrierte Funktion Weiterleitungen vereinfacht die Handhabung der HOOC-App für Endanwender. Die Weiterleitungen stehen nach der Einrichtung in der HOOC-App zur Verfügung. Nachdem eine VPN-Verbindung zu einer entfernten Anlage aufgebaut wurde, können Endanwender durch einen Klick auf den entsprechenden Link z.B. eine Webvisualisierung oder in eine zusätzliche App öffnen. Dieser Vorgang kann bei Bedarf auch automatisch stattfinden.

Konfiguration

Unter Dienste -> Remote Access -> Weiterleitungen kann mittels Klick auf das Symbol eine neue Weiterleitung hinzugefügt werden. Mittels Klick auf kann eine bestehende Weiterleitung editiert werden.

| Eigenschaft | Beschreibung |

|---|---|

| Endgerät | Betriebssystem auf welchem die HOOC App verwendet wird |

| Typ | cmd (Kommandozeilenbefehl ausführen), app (Applikation öffnen), url (eine Webseite öffnen) |

| Beschreibung | Name zur Anzeige in der HOOC-App |

| Link / Kommando / AppId | Kommandozeilenbefehl bei Typ “cmd”, AppId bei Typ app, Weblink bei Typ “url” |

| Argumente (Komma getrennt) | Argumente bei Typ “cmd”, Argumente bei Typ “app” |

Es können nicht alle Typen bei jedem Endgerät verwendet werden. Untenstehende Liste gibt eine Übersicht:

| Endgerät | Typ url |

Typ app |

Typ cmd |

|---|---|---|---|

| android | |||

| iOS | |||

| windows |

Verwendung Typ url

Dieser Typ wird typischerweise verwendet, um einen Link zu einer Webseite im Anlagennetzwerk zu definieren. Bei der Verwendung der Option windows/ios/android im Feld Endgerät steht die Webseitenweiterleitung für alle Geräte zur Verfügung.

Verwendung Typ app

Dieser Typ wird verwendet, um eine andere App zu starten.

Für das Öffnen von Applikation auf mobilen Geräten gibt es vorallem bei iOS Einschränkungen, da die Funktionalität (URL Schema bzw. X-Callback-URL) bei den entsprechenden iOS Apps implementiert sein muss. Für iOS wird empfohlen, mit dem Hersteller der App Kontakt aufzunehmen.

Zum öffnen einer App auf Android Geräten wird folgendes vorgehen empfohlen:

- Webseite https://www.appbrain.com/apps/popular öffnen

- Suche nach dem App, welches in den Weiterleitungen verwendet werden möchte (Bspw. vlc)

- Auswahl App aus Übersicht Liste (Bspw. VLC for Android)

- Kopiere App ID aus Navigationsleiste org.videolan.vlc

Das Kommando bzw. die App-ID für die android App „VLC for Andorid“ ist somit org.videolan.vlc Weiter besteht auch die Möglichkeit, die gewünschte App ID aus dem internen Speicher des Endgeräts ausfindig zu machen.

Verwendung Typ cmd

Dieser Typ dient zum Ausführen eines Kommandozeilenbefehls beim Betriebssystem Windows. Somit kann beispielsweise ein lokales Programm geöffnet werden. Es können Startargumente übergeben werden.

Verwendung in der HOOC-App

Die definierten Weiterleitungen stehen je nach Betriebssystem (Endgerät) in der HOOC-App unter Secure Remote Access zur Verfügung. Ein Klick auf den Link führt die definierte Aktion der Weiterleitung aus. Unter Einstellungen -> Weiterleitungsziele können weitere Einstellungen betreffend Weiterleitungen getätigt werden:

- Automatisches Triggern der Weiterleitungsaktion nach Verbindungsaubau Secure Remote Access

- Falls der Typ cmd verwendet wird, kann die VPN Verbindung nach dem Schliessen der Applikation hinter der Weiterleitung automatisch getrennt werden.

Beispiel:

- Automatisches Weiterleitungszeil Codesys (typ cmd) konfigurieren

- Option Verbindung automatisch trennen aktivieren

- Verbindung Secure Remote Access starten

- Codesys wird automatisch gestartet

- Codesys schliessen

- Verbindung Secure Remote Access wird automatisch beendet

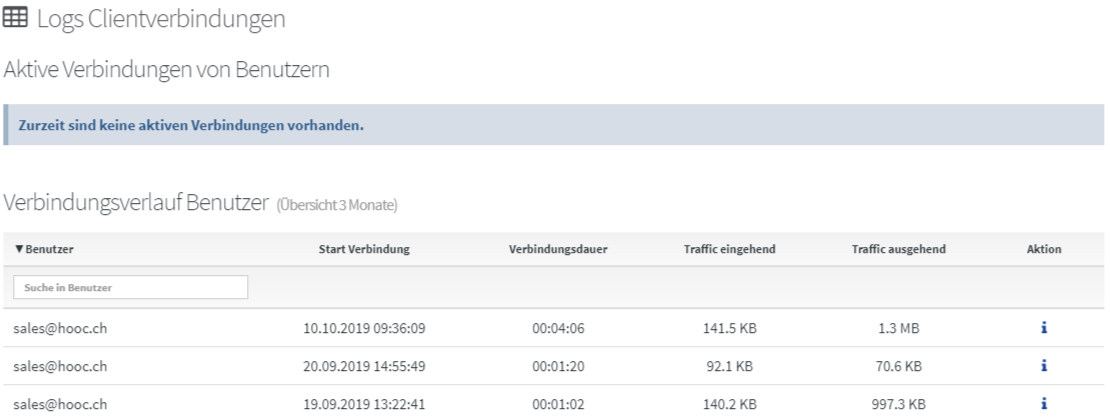

Logs

Die Verbindungslogs der Secure Remote Access Benutzer sind unter Dienste -> Remote Access -> Logs ersichtlich.